"Миттєві" загрози

- Клієнти чату Для багатьох людей спілкування в Інтернеті стало невід'ємною частиною повсякденного...

- Загрози ICQ

- Крадіжка паролів

- Поширення шкідливих програм

- Спам в ICQ

- Сценарій атаки

- Протидіяти атакам на системи IM

- Висновок

Клієнти чату

Для багатьох людей спілкування в Інтернеті стало невід'ємною частиною повсякденного життя. Безліч варіантів спілкування з іншими людьми - електронна пошта, чат, форуми, блоги тощо - всі займають своє власне місце в Інтернеті. Миттєві повідомлення (IM), які дозволяють користувачам спілкуватися з іншими в будь-якій точці світу в режимі реального часу, є однією з популярних альтернатив.

Для того, щоб користуватися IM, користувачеві потрібне підключення до Інтернету та клієнтське додаток, встановлене на комп'ютері. Існує безліч IM-додатків і майже всі вони підтримують одні й ті ж основні функції, що дозволяє користувачеві шукати інших користувачів з подібними інтересами, отримувати доступ до особистих профілів, вибирати режим статусу тощо. іноді називаються) пропонують додаткові можливості.

Найбільш популярний клієнт чату в Росії, безсумнівно, ICQ - грайлива абревіатура фрази «Я шукаю тебе». Кожен користувач ICQ має унікальний номер або UIN (Unified Identification Number), який він використовує для входу. Кожен UIN захищений паролем, встановленим користувачем. Повідомлення надсилаються за допомогою транспортного протоколу TCP / IP, використовуючи формат, спеціально створений розробником Mirabilis. Як правило, одне повідомлення складається з одного пакета TCP. Деякі інші клієнти також використовують модифіковані версії цього протоколу для надсилання повідомлень, наприклад QIP (Quiet Internet Pager) і Miranda.

Microsoft Messenger (або Windows Live Messenger) є іншим клієнтом чату, популярним серед користувачів на Заході. MSN Messenger використовує протокол повідомлень Microsoft (MSNP, також відомий як протокол повідомлень про стан мобільного зв'язку). Протокол MSNP2 є загальнодоступним, хоча інші версії не є загальнодоступними. Остання версія MSN Messenger використовує версію MSNP14.

QQ, додаток IM, подібний до ICQ, дуже популярний у Китаї.

Рисунок 1. Китайський IM клієнт QQ

Крім стандартних функцій IM, Skype також пропонує голосовий чат. Цей клієнт, який користується популярністю в усьому світі, дозволяє користувачам безкоштовно обмінюватися голосовими повідомленнями. Для цього користувачеві потрібні гарнітура і комп'ютер з додатком і підключення до Інтернету. Skype також може використовуватися для виклику будь-якого телефонного номера, хоча це не безкоштовна послуга.

IM загрози

На жаль, віртуальний світ відкритий для зловживань, і програми миттєвого обміну повідомленнями не захищені. Часто чат є об'єктом таких шкідливих дій:

- Крадіжка паролів до облікових записів миттєвого обміну повідомленнями з використанням атак насильства або соціальної інженерії

- Поширення шкідливих програм (це можна зробити двома способами):

- Відправляються повідомлення, які містять посилання; якщо користувач натискає на посилання, файл шкідливої програми завантажується на ПК користувача. Соціальна інженерія використовується для того, щоб спокусити користувача відкрити файл і запустити шкідливу програму.

- Надсилаються повідомлення, які містять посилання на заражені веб-сайти.

- Спам.

Усі IM програми є вразливими до певного типу загроз. Візьмемо, наприклад, популярний китайський клієнт чату QQ. Trojan-PSW.Win32.QQPass і пов'язана з ними програма Worm.Win32.QQPass є широко поширеними в Китаї і спеціально створені для крадіжки паролів клієнтів QQ. WormWin32.QQPass розповсюджується, копіюючи себе на знімний носій разом з файлом autorun.inf (це гарантує запуск черв'яка на неінфікованому комп'ютері, якщо функція автозапуску включена).

Skype також не уникнув уваги авторів вірусів. Worm.Win32.Skipi поширюється через Skype, надсилаючи посилання на його виконуваний файл всім контактам Skype на машині жертви. Черв'як також поширюється, копіюючи себе на знімний носій, разом з файлом, який називається "autorun.inf". На додаток до цього, він запобігає оновленню антивірусних рішень і Windows за допомогою редагування файлу hosts, а також спроби завершити процеси, пов'язані з додатками безпеки. І, звичайно, картина не буде повною без Trojan: Trojan-PSW.Win32.Skyper призначений для крадіжки паролів Skype.

Microsoft Messenger активно використовується для розповсюдження IRC-ботів. Багато з них здатні поширюватися через клієнта обміну повідомленнями, коли вони отримують команду від віддаленого користувача через бекдор. Наприклад, якщо кіберзлочинник має невеликий ботнет, який він / вона хоче розширити, він / вона посилає команду на бекдори на заражених машинах. Команда наказує машинам надсилати повідомлення з посиланням, наприклад, http: //www.***.com/www.funnypics.com на всі контакти MSN Messenger на цих машинах. Після цього все залежить від особи, яка отримує повідомлення. Якщо він вирішить поглянути на «смішні фото», це означає, що до мережі зомбі буде додано інший комп'ютер - натиснувши на посилання, користувач завантажить бекдор на свою машину.

Шкідливі користувачі використовують MSN Messenger, оскільки він входить до інсталяційного пакета Windows. Це означає, що всі користувачі Windows автоматично отримують клієнт MSN на своїх машинах. Популярність MSN у всьому світі робить його ще більш привабливим для злочинців, які бажають збільшити кількість заражених комп'ютерів у своїх бот-мережах.

Рисунок 2. Частина Backdoor.Win32.SdBot.clg.

Підкреслені розділи показують команди, які використовуються для розповсюдження трояна

Загрози ICQ

У цьому розділі наведено огляд найпоширеніших методів атаки, які використовуються для націлювання на клієнти миттєвого обміну повідомленнями, використовуючи в якості прикладу ICQ.

Крадіжка паролів

Як згадувалося вище, всі користувачі ICQ мають уніфікований ідентифікаційний номер або UIN. На даний момент найпоширенішими є дев'ятизначні числа. Проте багато користувачів прагнуть мати ідентифікатор UIN, ідентичний номеру мобільного телефону, числовому паліндрому або в якому всі цифри однакові. Такі МОП легко запам'ятовуються, а для деяких - престижу. Особливо цінними вважаються номери ICQ з п'ятьма, шістьма або семи цифрами, які можуть містити лише два різних числа.

"Привабливі" UIN торгуються, часто отримуючи високі ціни. Багато сайтів навіть мають послугу впорядкування номера, яка обіцяє "отримати" номер, який бажає клієнт. Крім того, для тих, хто хоче відправити масові розсилки, пропонуються партії незначних дев'ятизначних чисел. Використання декількох номерів для розповсюдження спаму дозволяє уникнути чорних списків проти спаму, які використовуються роздратованими користувачами для ігнорування конкретних номерів.

Постачальники таких «престижних» номерів рідко згадують, як отримані цифри. Сайти електронної комерції містять запевнення, що УІН продаються легально. Однак у більшості випадків постачальник придбав номери ICQ незаконними способами.

Для крадіжки UIN використовуються ряд методів. Безліч інтернет-магазинів, що займаються продажем привабливих ІНН, часто займаються пошуками паролів у промислових масштабах та крадіжками облікових записів. Інший спосіб полягає в тому, щоб викрасти пароль для первинної електронної пошти користувача ICQ, а потім використати її для зміни оригінального пароля UIN без відома користувача. Ось більш детальний огляд того, як це працює.

Технічна підтримка ICQ пропонує послугу для користувачів, які забули свої паролі UIN. Процес відновлення пароля змінювався кілька разів і став більш складним. Тепер він діє як досить надійний захист від викрадення пароля. Користувачі повинні відповісти на запитання, яке вони самі встановили. Якщо вони забули відповідь, то питання можна змінити за допомогою їх основного електронного листа - адреси електронної пошти, введеної в контактну інформацію під час реєстрації. Процес є достатньо безпечним, але якщо третя сторона так чи інакше отримала доступ до основної електронної пошти, то UIN є для прийняття. Після отримання пароля до основного електронного листа зловмисник може зв'язатися з ICQ, прикинувшись власником облікового запису, який забув свій пароль UIN. Зловмисник може перешкодити первинному власнику отримати доступ не тільки до свого облікового запису ICQ, але й до основної електронної пошти, просто змінюючи старий пароль. Крадіжка такого роду непроста - отримання паролів до облікових записів електронної пошти, пов'язаних з номерами ICQ, вимагає дуже потужного комп'ютера або навіть мережі.

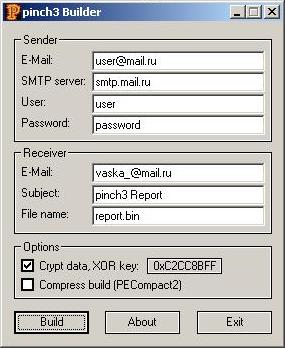

Однак найпопулярнішим методом крадіжки номерів ICQ є використання шкідливих програм, зокрема Trojan-PSW.Win32.LdPinch. Протягом останніх кількох років ця сім'я троянів стала загрозою для користувачів. LdPinch не тільки краде паролі для ICQ та інших IM-клієнтів, таких як Miranda, але й для облікових записів електронної пошти, різних FTP-програм, онлайн-ігор тощо. Є спеціальні програми для конструкторів, призначені для створення специфічних типів шкідливих троянів. Такі програми дозволяють встановлювати параметри, які визначають, які паролі користувачів зловмисне програмне забезпечення буде викрадено після встановлення на машині жертви. Після налаштування програми зловмисний користувач повинен надати лише адресу електронної пошти, на яку буде надіслана конфіденційна інформація. Легкість, з якою ці шкідливі програми можуть бути створені, означає, що вони поширені не тільки в поштовому трафіку, але і в трафіку IM.

3. Конструктор, який використовується для створення Trojan-PSW.Win32.LdPinch

Поширення шкідливих програм

Поштовий трафік містить цілий ряд сімей, які або розповсюджуються, або надсилаються через спам. Однак ICQ, як правило, використовується для поширення трьох типів шкідливих програм:

- IM черв'яки - ці шкідливі програми використовують IM-клієнт для саморозгортання.

- Трояни призначені для крадіжки паролів, включаючи паролі для ICQ номерів (у переважній більшості випадків це Trojan-PSW.Win32.LdPinch).

- Шкідливі програми, класифіковані Лабораторією Касперського як Hoax.Win32. *. * (Шкідлива програма створена для шахрайського отримання коштів від користувачів).

Як саме ICQ використовується для поширення шкідливого програмного забезпечення?

Миттєві черв'яки вимагають мало або взагалі не взаємодіють з користувачем. Під час запуску багато черв'яків чату надсилають себе до контактів чату на машині жертви. Ці черв'яки мають цілий ряд функцій: вони можуть вкрасти паролі, створити бот-мережі і, іноді, корисне навантаження є суто руйнівним (наприклад, видалення всіх файлів .mp3 з машини-жертви). Зловмисні програми, такі як Email-Worm.Win32.Warezov і Email-Worm.Win32.Zhelatin (Storm Worm) використовували ICQ для активного поширення.

Однак, у більшості випадків, для забезпечення успішної атаки потрібна дія користувача. Для того, щоб потенційна жертва натиснула на посилання, можна скористатися великою різноманітністю спроб соціальної інженерії, і відкрити файл, якщо його буде завантажено з посиланням.

Ось приклад атаки, призначеної для завантаження шкідливих програм на машину жертви. Перш за все, зловмисник створює кілька облікових записів користувачів із спокусливою інформацією про профіль (наприклад, «красива дівчина, 22, шукає чоловіка»). Боти (невеликі програми з примітивним інтелектом, які можуть підтримувати основну розмову) потім пов'язані з цим номером профілю. Перше, що користувачі зазвичай хочуть побачити, це фотографія «красивої дівчини»; бот реагує на такі запити, відправивши посилання. Зрозуміло, що посилання не призводить до фотографії, а до шкідливої програми.

Варіант наведеного вище, коли посилання на шкідливу програму вставляють в особисті дані "дівчини". Цей тип атаки вимагає більше зусиль, ніж попередній метод. Наприклад, принаймні кілька основних полів особистої інформації повинні бути заповнені, і потенційні жертви повинні бути обрані. Потім потрібно розгорнути розмову, щоб забезпечити, щоб користувачі спокусилися натиснути на посилання на «гарні фотографії з тихоокеанського узбережжя» в особистих деталях «дівчини».

Захисти соціальної інженерії також використовуються при поширенні шкідливих програм за допомогою спаму ICQ. Точніше, поширюється не сама шкідлива програма - користувачам надсилаються посилання на шкідливі програми.

Посилання в спамі також можуть привести до сайтів (легітимних, які були зламані або спеціально створених), які містять програми Trojan-Downloader. Ці завантажувачі потім встановлюють інше шкідливе програмне забезпечення на комп'ютері жертви. Більш докладний опис таких атак наведено нижче.

Уразливості браузера (зокрема, в Internet Explorer) часто використовуються для завантаження шкідливих програм за допомогою шкідливого коду, вже розміщеного на веб-сайті. Перш за все, на ньому будуть атаковані популярні легітимні сайти, а на його сторінках буде розміщено код (наприклад, iframe або зашифрований JavaScript). Цей код, у свою чергу, завантажить шкідливу програму на комп'ютери тих, хто відвідує сайт. Інший спосіб - створити простий сайт на дешевому або безкоштовному веб-хостингу - сайт, який містить подібний код завантажувача. Після цього сайт буде рекламуватися за допомогою масової розсилки через розсилку. Якщо користувач натискає посилання на сайт, шкідливе програмне забезпечення буде таємно завантажено до машини жертви. Користувач може навіть не підозрювати, що сайт, який він відвідав, був атакований або був підробленим. Між тим, LdPinch або IRCBot буде працювати на інфікованому комп'ютері.

Уразливості, які використовуються при здійсненні таких атак, можуть бути присутніми в самих програмах обміну миттєвими повідомленнями. У багатьох випадках уразливість може призвести до переповнення буфера та виконання довільного коду в системі або забезпечити віддалений доступ до комп'ютера без відома користувача чи згоди.

Якщо зловмисний код, запущений в системі після переповнення буфера, здатний самостійно поширюватися, то за допомогою тієї ж самої уразливості програми на інших машинах програма може проникнути на комп'ютери значної кількості користувачів, викликаючи епідемію. Використання вразливостей вимагає високого рівня технічної майстерності, і це певною мірою обмежує можливості, доступні для кіберзлочинців.

Спам ICQ нещодавно використовувався для поширення підроблених програм, які нібито генерують PIN-коди для карт, що використовуються для оплати різних послуг мобільного зв'язку. Лабораторія Касперського виявляє ці програми як not-virus.Hoax.Win32.GSMgen. Насправді, таке програмне забезпечення генерує необмежену кількість випадково згенерованих номерів, які, як передбачається, являють собою PIN-коди для карток, що використовуються для поповнення рахунків. Результати, сформовані програмою, зашифровані, і для того, щоб розшифрувати їх, необхідно отримати ключ від автора, який, звичайно, приходить за ціною. Ця сума, як правило, невелика - близько $ 10 - $ 15 - що робить пропозицію ще більш привабливою. У мотивах йде щось на кшталт цього: "Я плачу $ 15 раз і тоді я можу використовувати свій мобільний телефон до кінця свого життя безкоштовно!" Той факт, що номер, отриманий в обмін на оплату, не поповнює рахунок, робить це щоденним випадок шахрайства. (Слід зазначити, що якщо б програма дійсно генерувала PIN-коди для оплати послуг мобільного зв'язку, ціна була б значно вищою, і автори зберегли б набагато більш низький профіль, щоб не привернути увагу мобільних операторів і правоохоронних органів. .)

Спам в ICQ

На відміну від спаму в електронній пошті, спам в ICQ не досліджений. Нижче наведені результати невеликого дослідження, проведеного з 23 лютого по 23 березня 2008 року. Дослідження передбачало категоризацію предметів небажаних повідомлень, надісланих користувачам ICQ, та проведення порівняльного аналізу спаму та спаму ICQ.

Популярні теми в ICQ спаму

Теми в повідомленнях спаму в ICQ досить різноманітні і можуть включати в себе рекламу нового веб-сайту або ігрового сервера, прохання про голосування за кого-небудь у конкурсі, пропозиції про придбання дорогих мобільних телефонів за зниженими цінами або повідомлення, що містять URL-адреси, що призводять до шкідливих програм. Спам-посилання може привести до веб-сайту з експлуататом, який використовує уразливості в Internet Explorer або інших популярних браузерах (повідомлення з шкідливими посиланнями не були класифіковані як окремі категорії для цілей цього дослідження).

Рисунок 4. Розподіл спаму ICQ за темою

Рекламні розважальні сайти (18,47%) прийшли на перше місце в рейтингу. Цілком імовірно, ця категорія продовжуватиме вести статистику спаму в ICQ. Основною причиною його популярності є ефективність цього типу спаму. Візьміть типову ситуацію, коли хтось, хто працював на комп'ютері протягом тривалого періоду, отримує повідомлення ICQ про новий веб-сайт з великою кількістю кумедних зображень / історій / відео тощо. Дуже ймовірно, що втомлений користувач слідуватиме за посиланням повідомлення як відхилення від роботи.

Категорія «Спам для дорослих» на другому місці (17,19%) поширює повідомлення, подібні до тих, що містять спам-повідомлення електронної пошти, які рекламують сайти знайомств, порно-ресурси, сторінки, які містять еротичні матеріали тощо

Категорія онлайн доходів (15,83%) включає повідомлення, які обіцяють гроші в обмін на натискання банерів, відвідування певних веб-сайтів і перегляд реклами. Вона також включає в себе мережеві (або багаторівневі) маркетингові пропозиції.

Категорія «Інші спам» (12,77%) складається з повідомлень на різні теми, кожен з яких припадає на відносно низький відсоток трафіку спаму, що унеможливлює їх класифікацію в окремих категоріях. Деякі автори повідомлення в цій категорії мають дуже яскраві фантазії. Вони посилають різноманітні ланцюгові листи, оголошення про зубну пасту, прогнози архієпископів фашистської диктатури в Росії тощо. Серед рекламованих товарів переважають DVD і автозапчастини. Фішинг-повідомлення ICQ, про які йтиметься далі в цій статті, також підпадають під цю категорію.

Повідомлення, пов'язані з ICQ певним чином, були включені до категорії на п'ятому місці нашого рейтингу (8.17%). Одним з цікавих явищ є «листи ICQ-ланцюгів», більшість з яких містять наступний текст: \ t

"УВАГА !!! Починаючи з 1.12, ICQ почне платити

обслуговування. Ви можете запобігти цьому, надішліть це повідомлення

20 осіб з вашого списку контактів. Це не є

жарт (джерело www.icq.com) Якщо ви відправите його 20

раз ви отримаєте електронну пошту і ваш квітка

Будеш синій. Тобто ви будете серед них

хто проти. Якщо виграє голосування, ICQ буде

знову вільно. "

Єдина зміна - це дата і кількість людей, яким має бути надіслано повідомлення. Цікаво, що деякі повідомлення містять багаторівневі цитати, що свідчить про те, що багато користувачів дійсно вірять, що колись їхня «квітка стане синьою», а ICQ залишиться вільною назавжди.

Повідомлення на різних мовах, які закликають користувачів оновити до нової, шостої версії клієнта ICQ, також надсилаються на регулярній основі. Спочатку було незрозуміло, чому ці повідомлення були настільки популярні серед спамерів. Існувала непідтверджена інформація, що ICQ 6.x включає в себе вразливість, що призводить до помилок при обробці повідомлень, сформованих певним чином. 28 лютого 2008 року це було підтверджено: за даними http://bugtraq.ru, “… надсилання спеціально сформованого повідомлення (у найпростішому випадку,“% 020000000s ”) користувачеві з ICQ 6.x встановлено результати помилка під час генерування HTML-коду для відображення повідомлень у вбудованому компоненті Internet Explorer. Ця помилка може призвести до виконання довільного коду на віддаленій системі. ”Ця уразливість не присутня в останньому збірці клієнта ICQ.

Повідомлення в категорії Комп'ютерні ігри (5,79%) можна розділити на дві великі групи. Повідомлення в першій групі рекламують різні браузерні онлайн-ігри, ті, що в інших - ігрових серверах, в основному для Lineage II і Counter-Strike.

Пропозиції незаконних послуг (5,45%) становлять лише третину відсотка за рекламу комп'ютерних ігор. Вони пропонують користувачам можливість отримати пароль до певної поштової скриньки, організувати DoS-атаку, виготовити підроблені документи (як російські, так і неросійські), а також дізнатися, як зламати кредитні картки або отримати необхідну інформацію - все для ціна.

Восьма позиція (5,28%) пішла в категорію, що містить повідомлення, які просять користувачів проголосувати за конкретних учасників ряду інтернет-конкурсів.

Робота та спільні бізнес-пропозиції прийшли на дев'яте місце (4,17%) та пропозиції комп'ютерних послуг, включаючи хостинг, десяте (3,22%).

Група повідомлень Mobile Spam наприкінці рейтингу (2,72%) також складається з двох типів повідомлень. Перший тип містить повідомлення, які рекламують веб-сайти, що продають мобільні телефони. Ціни популярних моделей на таких сайтах часто значно нижчі, ніж ринкові ціни, що викликає підозри щодо походження та законності таких телефонів. Другий тип - це повідомлення, які рекламують сайти з різноманітним мобільним вмістом.

Протягом періоду з 23 лютого по 23 березня 2008 року не більше 1% повідомлень в ICQ-спамі були виявлені як рекламні ліки або медичні послуги.

Фішинг-повідомлення також іноді надсилаються користувачам ICQ. Ці повідомлення не були класифіковані як окремі групи, оскільки вони відносно рідкі. Кіберзлочинці використовують методи соціальної інженерії, намагаючись отримати паролі для користувальницьких UIN. Успіх або невдача таких атак значною мірою залежить від того, наскільки добре інформований користувач. Якщо є справжні проблеми, то, як правило, офіційна служба підтримки ICQ інформує користувачів про проблеми, але вона ніколи не попросить їх надсилати свої паролі електронною поштою або вводити їх у веб-форму на веб-сайті.

Рисунок 5. Фішинг-повідомлення, надіслане при спробі отримати пароль облікового запису ICQ

Привіт, це повідомлення від системи безпеки ICQ. Спроба

було зроблено, щоб викрасти ваш номер ICQ. Щоб уникнути цього в майбутньому, це так

рекомендується надіслати свій номер ICQ та пароль для обробки до

за адресою [email protected]. Ви отримаєте відповідь

протягом години. Дякуємо за використання нашої системи.

Відмінні характеристики ICQ спаму

На відміну від електронної пошти, ICQ дозволяє здійснювати пошук людей на основі інтересів, описаних у контактній інформації користувача. Це дає змогу злочинцям здійснювати націлювання на певні аудиторії зі своїм спамом. Спамерам досить легко отримати відповідні дані (у більшості випадків, вік та інтереси користувачів) і використовувати їх для отримання уваги одержувачів спаму.

Практично всі спам-повідомлення надходять з UIN, які не входять до списку контактів користувача. Кількість небажаних повідомлень, отриманих користувачем протягом певного періоду часу, залежить від UIN. Користувачі з шестизначними UIN отримують в середньому від 15 до 20 небажаних повідомлень щогодини, багато з яких містять посилання на Trojan-PSW.Win32.LdPinch. Користувачі з дев'ятизначними номерами, які не мають нічого особливого, отримують в середньому від 10 до 14 таких повідомлень щодня, тоді як користувачі з «привабливими» номерами отримують від 2 до 2,5 разів більше спаму.

З точки зору тематики повідомлення, спам ICQ значно відрізняється від спаму в електронній пошті. У той час як близько 90% спаму в електронній пошті рекламує різні товари та послуги, частка такої реклами в спамі ICQ становить менше 13% (загальна частка незаконних послуг, комп'ютерних послуг, категорій мобільного спаму та медичних спам) з незаконними послугами ( 5,45%) - найбільша з усіх категорій, що надають послуги.

Загалом, в ICQ спам переважають предмети, пов'язані з розвагою. Причина цього полягає в тому, що ICQ рідко використовується для ділового спілкування, тоді як більшість її користувачів - це молоді люди. Спамери беруть до уваги інтереси своєї цільової аудиторії: спам ICQ переважає над запрошеннями відвідати розважальні сайти та рекламу для дорослих. Спам у категоріях комп'ютерних ігор, голосування та мобільного спаму також націлений на молодь. Загалом, молодь охоплює близько 50% всіх спам-повідомлень.

Низька частка «медичного» спаму (що традиційно є провідною категорією спаму в електронній пошті) також визначається цільовою аудиторією. У ICQ спам частка цієї категорії нижче 1%. Мабуть, користувачі ICQ не відповідають, як потрібно, на рекламу медичних товарів і послуг.

Відмінні характеристики спаму в ICQ:

- Націлюється на молоду аудиторію.

- Загальний ухил до розваг.

- Практично немає реклами споживчих товарів. Виняток становлять пропозиції для мобільних телефонів і фармацевтичних препаратів, а також невелика кількість повідомлень, які підпадають під категорію інших спамів.

- Відносно високий відсоток (8,17%) повідомлень, пов'язаних з самим ICQ.

- Значна частка (5,45%) повідомлень, що пропонують незаконні послуги. Найпопулярнішими пропозиціями є взлом електронної пошти та ICQ, підроблені документи, злом кредитних карт.

Сценарій атаки

Користувач запускає файл, завантажений за допомогою посилання, отриманого через ICQ, але фото, яке обіцяє спамер, ніколи не з'являється на екрані. Користувач чекає хвилину або дві, і тим часом троян шукає на комп'ютері паролі, що зберігаються на ньому. Деякі паролі зашифровані, але вони легко розшифровуються кіберзлочинцем. Потім троян збирає всі знайдені паролі і створює повідомлення електронної пошти, що містить всю зібрану конфіденційну інформацію. Повідомлення надсилається на адресу електронної пошти кіберзлочинця, створену за кілька днів до атаки. Щоб запобігти попередженню брандмауера Windows користувачеві про небезпеку, троянець відключає брандмауер, змінюючи відповідний розділ реєстру. Троян також здійснює подібну дію проти інших програм, які могли б перешкодити його викраденню паролів та іншої важливої інформації від користувача. Нарешті, шкідлива програма створює файл .bat, який видаляє як трояна, так і самого себе, тим самим знищуючи будь-які сліди шкідливої діяльності.

До того часу, коли користувач почне підозрювати, що відбувається щось підозріле, хакер буде обробляти десятки або сотні (залежно від розміру розсилки) повідомлень з паролями, надісланими трояном. До речі, багато користувачів не знають про те, що будь-яка зловмисна діяльність взагалі відбулася. У будь-якому випадку, єдиним доказом, який користувач має, є посилання на неіснуючу фотографію, тому шанси на відстеження кіберзлочинця дуже тонкі.

Користувачі часто втішаються, кажучи, що вони не мали нічого важливого на своїх комп'ютерах. Але хакер чи кіберзлочинник не погодиться: зараз він має вражаючий список паролів до облікових записів електронної пошти, FTP-клієнтів і онлайн-ігор, а також банківський рахунок користувача і, так, сам акаунт ICQ.

Ви можете запитати, чому хакеру може знадобитися ще один дев'ятизначний номер, який ніхто не знає. Ось чому: s / він введе пароль в ICQ клієнт і отримає доступ до списку контактів користувача. Потім буде надіслано повідомлення всім користувачам у списку контактів з проханням надати 50 євро і обіцяють погасити борг на наступний день. Решта буде залежати від щедрості одержувачів та їхніх стосунків з користувачем, чий рахунок був вкрадений. Як правило, не дуже важко переконати нерішучого користувача зобов'язати. У той же час, хакери чатітимуть з іншими користувачами у списку контактів, намагаючись переконати їх платити також. Навіть якщо тільки одна людина на кожному списку контактів жертви погодиться виплатити хакеру віртуальні гроші, останній отримає значну суму грошей, порівнянну з щоденною зарплатою хорошого програміста або навіть більше - всього за годину спілкування.

А як щодо облікового запису FTP? Що станеться, якщо сервер FTP, до якого отримав доступ кіберзлочинник, використовуючи вкрадений пароль, зберігає веб-сторінки, що належать до досить популярного веб-сайту? Кіберзлочинник зможе додати простий код iframe або зашифрований JavaScript в кінці кожної веб-сторінки, який буде приховано завантажувати та запускати шкідливу програму на всі комп'ютери, які використовуються для перегляду сайту.

Всі описані вище дії легко автоматизувати. Кіберзлочинник може легко знаходити ICQ UIN, щоб надсилати спам на численні сайти знайомств і форуми. Точніше, це буде зроблено спеціальною програмою, яка виконує всю рутинну роботу, включаючи фільтрування дубльованих номерів та перевірку списку неактивних чисел. Потім хакер завантажить трояна на веб-сайт, зареєстрований за допомогою безкоштовного хостингу, і надішле посилання на веб-сайт за допомогою списку спаму, створеного програмним забезпеченням хакера. Після цього інша програма буде сортувати численні повідомлення, надіслані троянами, запущеними на комп'ютерах жертв, і класифікувати отримані паролі. Список нових номерів ICQ, отриманих від трояна, буде перетворено в новий список спаму. Якщо номер ICQ зараженого користувача виявляється привабливим (тобто легко запам'ятовується), він може бути проданий пізніше за велику суму грошей. А потім - заключний етап - відправлення повідомлень з переконливими проханнями про позики трохи грошей. Якщо отримано відповідь на запит, настав час для хакера залучитися і використовувати свої знання з психології та методів соціальної інженерії. Після цього «викрадені» номери можуть бути продані оптом спамерам. Описаний вище процес може звучати як вигадка, але насправді такі схеми досить поширені.

Підводячи підсумок, перерахуйте, чому кіберзлочинці атакують клієнтів чату:

- Продаж крадених номерів ICQ (дев'ятизначні номери продаються оптом, а «привабливі» номери продаються окремо для значних грошових коштів).

- Створення списків спаму для продажу спамерам або для масового розповсюдження шкідливих програм.

- Використання списків контактів жертв як довірених джерел для запозичення грошей.

- Завантаження шкідливих програм за допомогою уразливостей програмного забезпечення.

- Зміна веб-сторінок законних сайтів (за допомогою паролів FTP-сервера) для завантаження шкідливого програмного забезпечення на комп'ютери відвідувачів.

- Створення бот-мереж або розширення існуючих зомбі-мереж.

- Інша шкідлива діяльність.

Протидіяти атакам на системи IM

Що можуть зробити користувачі проти таких складних і невблаганних атак? Захищайте себе, природно! Нижче наведено поради, які допоможуть читачам захистити себе від загроз, які поширюються через клієнти чату.

Перш за все, будьте уважні і не натискайте бездумно на посилання в отриманих повідомленнях. Нижче наведено кілька типів повідомлень, які користувачі повинні переглядати з особливою обережністю:

- Повідомлення, отримані від невідомих користувачів з дивними псевдонімами (наприклад, SbawpathzsoipbuO).

- Повідомлення користувачів з вашого списку контактів, які просять вас подивитися нові фотографії, які мають розширення an.exe.

- Повідомлення, які нібито містять сенсаційні новини про зв'язок між двома знаменитостями з «звітом зі сцени». "Звіт" у цьому випадку зазвичай є посиланням на наступний файл: http: //www.******.com/movie.avi.exe. Цілком імовірно, що це посилання призведе до Trojan-PSW.Win32.LdPinch.

- Повідомлення про те, що користувач може завантажити програму, яка надасть нові можливості, наприклад, "NEW BUG in ICQ, що дозволяє створювати будь-який номер, який не існує". Посилання в повідомленні, безсумнівно, призведе до програми, але ця програма краде УІН користувача, а не створює новий номер облікового запису.

Такі повідомлення слід просто ігнорувати.

Якщо повідомлення надходить від користувача, якого ви знаєте, дізнайтеся, чи дійсно вони його надіслали. І, звичайно, не завантажуйте файл з розширенням .exe і запускайте його. Навіть якщо розширення файлу не вказано у посиланні, ви можете бути перенаправлені на іншу сторінку, яка містить шкідливе програмне забезпечення.

Як завжди, користувачі повинні дотримуватися елементарних правил «комп'ютерної гігієни»: на комп'ютері має бути встановлений антивірусний продукт з найсучаснішими базами даних і брандмауером, який блокує несанкціоновані мережні підключення. Для антивірусного продукту хороша ідея включати проактивний захист, який виявляє шкідливі програми на основі їх поведінки та / або евристичного аналізатора.

Користувачі часто не знають про те, що шкідливу програму запущено на комп'ютері. Друзі або контакти можуть надати інформацію про те, що комп'ютер інфікований. Одним з прикладів може бути друг, який запитає: «Чому ви попросили мене позичити 50 одиниць WebMoney вчора, коли ми розмовляли по ICQ?», Коли реальний власник акаунта ICQ не зробив такого. Інший, ще більш очевидний, ознака інфекції - це безрезультатна спроба використання логіна або пароля для послуги: невдала спроба авторизації означає, що пароль був змінений. Ким? Або офіційним постачальником послуг або кіберзлочинцем. У першому випадку користувач або отримає новий пароль, або помітить, що пароль був змінений, надісланий електронною поштою або іншим способом. Якщо винні злочинці, це не відбудеться.

Що треба зробити, якщо троянець вивів зловмисне корисне навантаження, а потім видалив з комп'ютера? Перш за все, переконайтеся, що комп'ютер дійсно чистий, переглянувши його за допомогою антивірусної програми. Потім змініть будь-які паролі, які може бути вкрадено трояном, якщо це можливо. Для цього спробуйте запам'ятати, які програми вимагають паролів і спробуйте ввести ці паролі. Якщо спроба успішно виконана, негайно змініть пароль. Також має сенс надіслати відповідне сповіщення всім користувачам у вашому списку контактів і попросити їх не відповідати на запити, надіслані з вашого облікового запису чату з проханням запозичувати гроші, а також не намагатися переглядати фотографії, переходячи за посиланнями, надісланими в повідомленні чату.

Встановлення останньої версії ICQ, завантаженої з офіційного веб-сайту ICQ, може допомогти запобігти виконанню довільного коду в системі, що стало можливим завдяки вразливості ICQ 6.x, пов'язаній з обробкою HTML-коду.

Ви можете зробити наступні кроки, щоб захистити себе від спаму в ICQ.

Оскільки спамери можуть перевіряти статус ICQ користувача, використовуючи веб-сайт, має сенс заблокувати цю функцію у вашому клієнті ICQ. Спам-розсилки зазвичай націлені на користувачів, які активно спілкуються на ICQ або принаймні завжди на сайті. Тому, коли це можливо, краще залишатися в невидимому режимі. Однак деякі програми можуть повідомляти іншим користувачам, чи ви перебуваєте в режимі офлайн або просто невидимий. У цій ситуації можна використовувати анти-спам-бот - простий модуль, підтримуваний деякими клієнтами чату (наприклад, QIP). На скріншоті нижче показана конфігурація простого анти-спам-бота.

Рисунок 6. Конфігурація простого анти-спам-бота

Як працює бот проти спаму? Якщо користувач, який не є у вашому списку контактів, хоче спілкуватися з вами, їм доведеться відповісти на запитання, перш ніж вони почнуть спілкуватися. Вони не зможуть надсилати вам жодних повідомлень, доки відповідь на це питання не буде надана. Це гарна ідея використовувати питання, на які всі знають відповіді, наприклад, "скільки коштує 2 + 2 * 2?" Або "як називається наша планета?" Якщо користувач пише "6" або "Земля" відповідно і надсилає повідомлення, то їм буде дозволено надсилати додаткові повідомлення. Цей захист є відносно успішним у блокуванні ряду ботів, які відправляють спам, хоча деякі з цих ботів можуть бути достатньо розумними, щоб відповісти на найпопулярніші питання, наприклад, питання за замовчуванням, що використовуються в модулях захисту.

Висновок

Програми миттєвого обміну повідомленнями дуже привабливі для всіх типів шкідливих користувачів, і через це проблема розповсюдження шкідливих програм через клієнти миттєвих повідомлень є серйозною. Нові версії IM клієнтів містять ще невідомі вразливості, які можуть бути виявлені спочатку хакерами і лише згодом розробниками програм. Такі ситуації можуть легко призвести до масових епідемій. Деякі користувачі також дуже втомилися від отримання небажаних повідомлень (IM-спам).

В даний час відсутні методи або рішення, розроблені спеціально для захисту клієнтів IM. Однак, дотримуючись простих правил «комп'ютерної гігієни», і використовуючи добре налаштований бот проти спаму в поєднанні зі здоровою дозою здорового глузду, можна допомогти користувачам насолоджуватися безтурботним спілкуванням через Інтернет.

Як саме ICQ використовується для поширення шкідливого програмного забезпечення?А як щодо облікового запису FTP?

Що станеться, якщо сервер FTP, до якого отримав доступ кіберзлочинник, використовуючи вкрадений пароль, зберігає веб-сторінки, що належать до досить популярного веб-сайту?

Одним з прикладів може бути друг, який запитає: «Чому ви попросили мене позичити 50 одиниць WebMoney вчора, коли ми розмовляли по ICQ?

Ким?

Що треба зробити, якщо троянець вивів зловмисне корисне навантаження, а потім видалив з комп'ютера?

Це гарна ідея використовувати питання, на які всі знають відповіді, наприклад, "скільки коштує 2 + 2 * 2?

Або "як називається наша планета?

Наш ассоциированный член www.Bikinika.com.ua. Добро пожаловать в мир азарта и удачи! Новый сайт "Buddy.Bet" готов предоставить вам широкий выбор азартных развлечений.

Наш ассоциированный член www.Bikinika.com.ua. Добро пожаловать в мир азарта и удачи! Новый сайт "Buddy.Bet" готов предоставить вам широкий выбор азартных развлечений.